Firewall stanowi

barierę ochronną między zewnętrznym, potencjalnie niebezpiecznym źródłem

ruchu, a wewnętrzną siecią. Tylko tyle i aż tyle; koncepcję tę realizować

można na różne sposoby, odpowiednio dobierając liczbę firewalli i ich lokalizacje.

Kilka przykładowych rozwiązań tego problemu.

Strefy zdemilitaryzowane (DMZ)

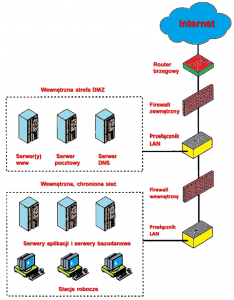

Na rysunku 1. widoczne jest rozwiązanie obejmujące dwa poziomy firewalli -

zewnętrzne i wewnętrzne. Firewall zewnętrzny zlokalizowany jest w routerze

brzegowym, łączącym sieć firmową z internetem lub inną siecią rozległą (WAN).

Jeden lub kilka wewnętrznych firewalli ma natomiast za zadanie chronić poszczególne

fragmenty sieci wewnętrznej . Pomiędzy tymi dwoma poziomami zlokalizowane

są urządzenia (jedno lub więcej) tworzące region zwany popularnie

strefą zdemilitaryzowaną (DMZ - demilitarized zone). W strefie tej umiejscawiane

są systemy dostępne z zewnątrz, lecz wymagające pewnego stopnia ochrony -

na przykład firmowy serwer WWW, serwer pocztowy czy serwer DNS.

Firewall zewnętrzny umożliwia ochronę strefy DMZ na poziomie uwzględniającym

jej potrzeby w zakresie dostępności z zewnątrz, no i oczywiście zapewnia

podstawowy poziom ochrony dla pozostałych komponentów sieci. Firewalle

wewnętrzne służą natomiast trzem następującym celom:

- Uzupełniają filtrowanie wykonywane przez firewall zewnętrzny, chroniąc na należytym poziomie serwery i stacje robocze przed atakami z zewnątrz.

- Zapewniają ochronę sieci przed atakami szkodliwego oprogramowania (robakami, rootkitami, botami itp.) z poziomu DMZ i vice versa - chronią DMZ przed zagrożeniami, jakie ukrywać się mogą wewnątrz sieci.

- Kilka wewnętrznych firewalli może zapewniać zróżnicowane rodzaje ochrony dla różnych segmentów sieci, w tym ochronę jednego segmentu przed ewentualnymi zagrożeniami czyhającymi w innym segmencie.

Powszechnie przyjętą praktyką jest przyłączanie strefy DMZ do innego interfejsu

firewalla zewnętrznego niż ten, który prowadzi do firewalli wewnętrznych.

Wirtualne sieci prywatne

Wirtualna sieć prywatna (VPN - Virtual Private Network) to - mówiąc ogólnie

- zbiór komputerów połączonych za pośrednictwem niekoniecznie bezpiecznej

sieci, lecz mimo to bezpiecznych dzięki szyfrowaniu i specjalnym protokołom

bezpieczeństwa. W każdym oddziale firmy komputery tworzą sieć lokalną (LAN),

zaś poszczególne sieci lokalne połączone są za pomocą internetu lub innej sieci

publicznej.

Rozwiązanie to jest o tyle atrakcyjne, że uwalnia kadrę IT firmy od administrowania

siecią rozległą, a także obniża koszty - internet jest o wiele tańszy niż

łącza dzierżawione. Internet umożliwia ponadto dostęp do firmowej sieci pracownikom

mobilnym i telepracownikom.

Atrakcyjności tej towarzyszy jednak podstawowe wyzwanie - bezpieczeństwo.

Wykorzystywanie sieci publicznej naraża wymienianą informację na podsłuchiwanie

i stwarza potencjalną możliwość nieautoryzowanego dostępu do

firmowych zasobów. Wyzwaniu temu można stawić czoła, stosując szyfrowanie

i zabezpieczenia na niskim poziomie komunikacji, czyli na przykład na poziomie

pakietów IP w przypadku protokołu TCP/IP. Tak właśnie funkcjonują wirtualne

sieci prywatne: wspomniane zabezpieczenia realizowane są za pomocą

oprogramowania działającego w firewallach lub routerach, a najczęściej wykorzystywanym w tym celu protokołem jest IPSec. W efekcie otrzymujemy tę samą

konfigurację, jaką miałaby rzeczywista sieć rozległa, jednakże - jak wspominaliśmy

- za znacznie niższą cenę.

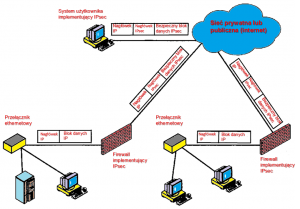

Jak pokazano na rysunku 2., logicznym

umiejscowieniem IPSec jest firewall. Jeśli IPSec zaimplementowany jest jako

odrębna encja, cały ruch VPN (w obu kierunkach) przechodzi przez firewall

w postaci zaszyfrowanej, firewall nie jest więc w stanie wykonywać w odniesieniu

do tego ruchu podstawowych funkcji bezpieczeństwa - filtrowania, kontroli

dostępu, audytu czy skanowania antywirusowego. IPSec można też zaimplementować

w routerze brzegowym, na zewnątrz firewalla. Routery są jednak urządzeniami

z reguły mniej bezpiecznymi niż firewalle i jako takie mniej nadają się do

implementacji IPSec.

Źródła i Literatura:

William Stallings - "Kryptografia i bezpieczeństwo sieci komputerowych - koncepcje i metody bezpiecznej komunikacji", Wydanie V, Wydawnictwo Helion 2012, ISBN: 978-83-246-2987-9.

Polish language edition published by HELION S.A. Copyright© 2012.

Copyright© 2012 Wydawnictwo HELION S.A

WWW: http:pl/helion.pl (księgarnia internetowa, katalog książek)

Copyright© 2012 Wydawnictwo HELION S.A

WWW: http:pl/helion.pl (księgarnia internetowa, katalog książek)